مقدمه: خطرات پنهان در فلش مموریهای ناشناس

در دنیای دیجیتال امروز، درگاههای USB به یکی از پرکاربردترین راههای انتقال داده تبدیل شدهاند. تقریباً هر کاربری روزانه از این درگاهها برای اتصال فلش مموری، موس، کیبورد یا سایر تجهیزات استفاده میکند. اما آیا تا به حال به این فکر کردهاید که یک قطعه ساده به ظاهر بیضرر میتواند سیستم شما را کاملاً از کار بیندازد؟

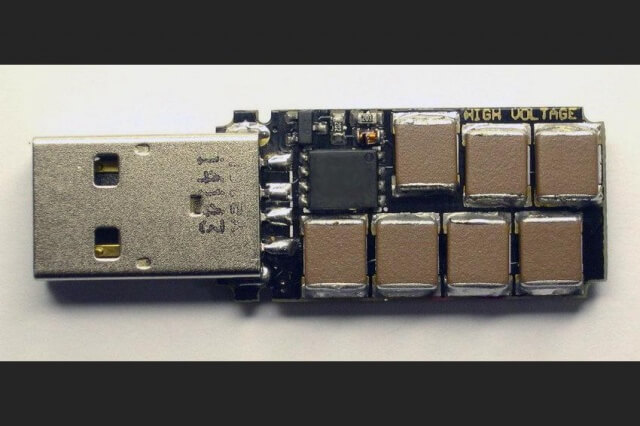

تصویر بالا نشاندهنده یک دستگاه خطرناک است که در نگاه اول یک فلش مموری معمولی به نظر میرسد. بسیاری از کاربران با دیدن چنین دستگاهی، بدون هیچگونه نگرانی آن را به سیستم خود متصل میکنند. اما واقعیت این است که این وسیله میتواند در عرض چند ثانیه، سختافزار رایانه شما را غیرقابل تعمیر کند.

مهمترین نکته در مورد این دستگاه این است که هیچ آنتیویروسی قادر به شناسایی یا جلوگیری از حملات آن نیست. این یک تهدید سختافزاری است، نه نرمافزاری. در ادامه این مقاله، به بررسی دقیق نحوه عملکرد این دستگاه، خطرات آن و راهکارهای محافظتی میپردازیم.

USB Killer چیست و چگونه کار میکند؟

USB Killer نامی است که به دستگاههایی اطلاق میشود که با تزریق ولتاژ بالا به درگاههای USB، سختافزار سیستم را آسیب میرسانند. این دستگاهها طراحی ساده اما بسیار مخربی دارند و میتوانند در کسری از ثانیه آسیبهای جبرانناپذیری وارد کنند.

نحوه عملکرد این دستگاه بسیار هوشمندانه طراحی شده است. در داخل این دانگل، یک مبدل توان و خازنهای پرقدرت قرار گرفته است. وقتی دستگاه به درگاه USB متصل میشود، فرآیند تخلیه انرژی به صورت خودکار آغاز میگردد.

مکانیزم فنی عملکرد USB Killer

در حالت عادی، درگاههای USB دارای سیستمهای حفاظتی هستند که از دستگاههای متصل شده در برابر نوسانات الکتریکی محافظت میکنند. این سیستمها برای جلوگیری از آسیبهای ناشی از الکتریسیته ساکن طراحی شدهاند. اما USB Killer این سیستم حفاظتی را دور میزند.

- مرحله اول: دستگاه از ولتاژ 5 ولت درگاه USB برای شارژ خازنهای داخلی استفاده میکند

- مرحله دوم: خازنها انرژی را ذخیره کرده و ولتاژ را به مقادیر بسیار بالا (تا 220 ولت) افزایش میدهند

- مرحله سوم: این ولتاژ بالا به صورت ناگهانی به خطوط داده درگاه USB تزریق میشود

- مرحله چهارم: چرخه شارژ و تخلیه به صورت مداوم تکرار میشود

این چرخه تخریبکننده تا زمانی که دستگاه متصل باشد یا سیستم از کار بیفتد، ادامه مییابد. سرعت این فرآیند به قدری بالاست که سیستم فرصتی برای واکنش پیدا نمیکند.

چرا آنتیویروسها ناتوان هستند؟

یکی از مهمترین سؤالاتی که کاربران میپرسند این است که چرا نرمافزارهای امنیتی نمیتوانند از این حملات جلوگیری کنند. پاسخ در ماهیت این تهدید نهفته است. آنتیویروسها برای شناسایی و حذف بدافزارها طراحی شدهاند، نه برای مقابله با حملات سختافزاری.

بدافزارها برنامههای مخربی هستند که در سطح نرمافزاری فعالیت میکنند. آنتیویروسها با بررسی فایلها و فرآیندها، این بدافزارها را شناسایی و حذف میکنند. اما USB Killer هیچ نرمافزاری اجرا نمیکند. این دستگاه مستقیماً به سختافزار حمله میکند.

تفاوت حملات نرمافزاری و سختافزاری

برای درک بهتر این موضوع، بیایید تفاوتهای اصلی بین این دو نوع حمله را بررسی کنیم:

- حملات نرمافزاری: شامل ویروسها، تروجانها و باجافزارها میشوند که قابل شناسایی و حذف هستند

- حملات سختافزاری: مستقیماً به قطعات فیزیکی آسیب میرسانند و معمولاً غیرقابل تعمیر هستند

- پاسخ سیستم: در حملات نرمافزاری، سیستمعامل میتواند واکنش نشان دهد؛ در حملات سختافزاری، آسیب فیزیکی قبل از هر واکنشی رخ میدهد

این تفاوت اساسی نشان میدهد که چرا محافظت در برابر چنین تهدیداتی نیازمند رویکردهای متفاوتی است. آگاهی کاربر و احتیاط در استفاده از تجهیزات ناشناس، تنها راهکار موثر است.

تاریخچه و پیشینه USB Killer

ایده ساخت دستگاههای مخرب USB جدید نیست. اما در سالهای اخیر، نمونههای عملی و کاربردیتری از این دستگاهها ساخته شدهاند. یک مهندس الکترونیک با نام مستعار، این دستگاه را به عنوان اثبات یک مفهوم طراحی کرد تا خطرات امنیتی درگاههای USB را نشان دهد.

هدف اولیه از ساخت این دستگاه، آگاهیبخشی به کاربران و تولیدکنندگان سختافزار بود. متأسفانه، این دستگاه میتواند به راحتی توسط افراد سودجو تکثیر و برای مقاصد مخرب استفاده شود.

نسلهای مختلف USB Killer

از زمان معرفی اولیه، نسخههای مختلفی از این دستگاه طراحی شده است. هر نسخه جدید، قدرت تخریب بیشتری دارد و در برابر سیستمهای حفاظتی مقاومتر است. برخی از این نسخهها به صورت تجاری فروخته میشوند که این موضوع نگرانیهای جدی امنیتی ایجاد کرده است.

نسخههای جدیدتر از تکنیکهای پیشرفتهتری برای دور زدن سیستمهای حفاظتی استفاده میکنند. این دستگاهها میتوانند به طور همزمان چندین درگاه USB را هدف قرار دهند و آسیبهای وسیعتری ایجاد کنند.

دستگاههایی که در خطر هستند

تقریباً هر دستگاهی که دارای درگاه USB باشد، در برابر این حملات آسیبپذیر است. اما برخی دستگاهها به دلیل طراحی خاص، خطر بیشتری دارند. لپتاپهای مدرن به دلیل یکپارچگی قطعات، بیشتر در معرض خطر قرار دارند.

در بسیاری از لپتاپهای امروزی، درگاههای USB مستقیماً به مادربرد و در برخی موارد به پردازنده متصل هستند. این طراحی برای افزایش سرعت انتقال داده بهینه شده، اما در برابر حملات USB Killer آسیبپذیرتر است.

فهرست دستگاههای آسیبپذیر

- لپتاپهای مدرن: به دلیل طراحی یکپارچه و اتصال مستقیم USB به قطعات حساس

- کامپیوترهای دسکتاپ: مادربرد در معرض آسیب قرار دارد

- کنسولهای بازی: درگاههای USB برای اتصال دستهها وجود دارند

- تبلتها و گوشیهای هوشمند: با استفاده از مبدل OTG

- سیستمهای هوشمند تلویزیون: درگاههای USB برای پخش رسانه

- پرینترها و اسکنرها: دارای درگاههای USB برای اتصال به کامپیوتر

تخمین زده میشود که بیش از 95 درصد دستگاههای الکترونیکی دارای درگاه USB در برابر این حملات آسیبپذیر باشند. این آمار نشاندهنده وسعت تهدید است.

نشانههای حمله USB Killer

تشخیص حمله USB Killer پس از وقوع آن نسبتاً ساده است. اما متأسفانه، تا زمانی که علائم ظاهر شوند، آسیب وارد شده است. شناخت این نشانهها میتواند به تشخیص سریعتر مشکل کمک کند.

اولین نشانه معمولاً بوی سوختگی است. وقتی قطعات الکترونیکی در اثر افزایش ولتاژ آسیب میبینند، بوی مشخصی تولید میکنند. این بوی سوختگی ناشی از ذوب شدن عایق سیمها و آسیب به قطعات نیمههادی است.

علائم آسیب دیدن سیستم

- بوی سوختگی: ناشی از آسیب به قطعات الکترونیکی

- خاموش شدن ناگهانی: سیستم بدون هشدار از کار میافتد

- عدم روشن شدن: سیستم پس از خاموشی دیگر روشن نمیشود

- مشکل در پورتهای USB: سایر پورتها نیز کار نمیکنند

- آسیب به مادربرد: در موارد شدید، مادربرد کاملاً از کار میافتد

در موارد خفیفتر، ممکن است فقط یک یا چند پورت USB آسیب ببینند. اما در اکثر موارد، آسیب به کل مادربرد گسترش مییابد و تعمیر آن مقرونبهصرفه نیست.

راهکارهای محافظت در برابر USB Killer

با توجه به ماهیت این تهدید، محافظت کامل نیازمند احتیاط و آگاهی است. هیچ نرمافزار یا سختافزار خاصی نمیتواند به طور کامل از سیستم محافظت کند. اما رعایت نکات امنیتی میتواند خطر را به حداقل برساند.

مهمترین راهکار، عدم اتصال دستگاههای ناشناس به سیستم است. هرگز فلش مموریهایی که منشأ آنها مشخص نیست را به کامپیوتر خود متصل نکنید. این احتیاط ساده میتواند از آسیبهای گسترده جلوگیری کند.

نکات امنیتی کاربردی

- عدم استفاده از فلش مموری ناشناس: هرگز دستگاههای مشکوک را متصل نکنید

- استفاده از محافظ USB: دستگاههایی که جریان اضافی را مسدود میکنند

- غیرفعال کردن پورتهای USB: در صورت عدم نیاز، پورتها را غیرفعال کنید

- آموزش کارکنان: در محیطهای اداری، کارکنان را آگاه کنید

- استفاده از هاب USB با محافظ: برخی هابها دارای سیستمهای حفاظتی هستند

در محیطهای سازمانی، استفاده از سیاستهای گروهی برای غیرفعال کردن پورتهای USB توصیه میشود. این کار میتواند از آسیبهای گسترده در شبکه سازمانی جلوگیری کند.

هزینههای ناشی از حملات USB Killer

آسیبهای ناشی از USB Killer میتواند هزینههای سنگینی را به کاربران تحمیل کند. در اکثر موارد، تعمیر سیستم مقرونبهصرفه نیست و نیاز به تعویض قطعات اصلی مانند مادربرد وجود دارد.

برای لپتاپهای گرانقیمت، هزینه تعویض مادربرد میتواند به چندین میلیون تومان برسد. در برخی موارد، هزینه تعمیر از ارزش دستگاه بیشتر است و کاربر ناچار به خرید سیستم جدید میشود.

ارزش اطلاعات از دست رفته

علاوه بر هزینه سختافزار، از دست دادن اطلاعات نیز میتواند زیانهای بزرگی ایجاد کند. اطلاعات کاری، عکسها و فایلهای شخصی که پشتیبانگیری نشدهاند، برای همیشه از دست میروند. این زیان معنوی گاهی از زیان مالی هم بیشتر است.

- هزینه تعویض قطعات: مادربرد، پردازنده و قطعات دیگر

- هزینه خدمات تعمیر: دستمزد تکنسینها

- از دست دادن دادهها: اطلاعات بدون پشتیبان

- وقت تلف شده: زمان لازم برای تعمیر یا خرید جدید

- خرد شدن گارانتی: آسیبهای ناشی از استفاده نادرست پوشش داده نمیشوند

نکته مهم این است که اکثر گارانتیها، آسیبهای ناشی از این نوع حملات را پوشش نمیدهند. تولیدکنندگان این نوع آسیبها را ناشی از استفاده نادرست میدانند و هزینه تعمیر بر عهده کاربر است.

اقدامات قانونی و پیامدها

استفاده از USB Killer برای آسیب رساندن به سیستمهای دیگران، جرم محسوب میشود. در بسیاری از کشورها، قوانین سختگیرانهای برای مقابله با این نوع حملات وجود دارد. مرتکبان این جرایم ممکن است با مجازاتهای سنگین روبرو شوند.

در حقوق بینالملل، این نوع حملات به عنوان تخریب اموال و حملات سایبری طبقهبندی میشوند. پیگرد قانونی این جرایم نیازمند شناسایی مرتکب است که در بسیاری از موارد دشوار است.

وضعیت قانونی در ایران

در ایران، قوانین جرایم رایانهای شامل این نوع حملات نیز میشود. استفاده از دستگاههای مخرب برای آسیب رساندن به سیستمهای دیگران، جرم محسوب میشود و مرتکب قابل پیگرد قانونی است. اما متأسفانه، آگاهی از این قوانین در میان کاربران کم است.

نگاهی به آینده امنیت USB

با افزایش آگاهی از این تهدیدات، تولیدکنندگان سختافزار به فکر راهکارهای جدیدی هستند. برخی شرکتها شروع به طراحی پورتهای USB با سیستمهای حفاظتی پیشرفته کردهاند. این سیستمها میتوانند جریان الکتریکی غیرعادی را شناسایی و مسدود کنند.

استانداردهای جدید USB نیز با در نظر گرفتن این تهدیدات طراحی میشوند. انتظار میرود در آینده، دستگاهها در برابر این حملات مقاومتر باشند. اما تا آن زمان، آگاهی و احتیاط بهترین راهکار است.

فناوریهای نوین محافظت

- پورتهای USB هوشمند: شناسایی و مسدود کردن جریان غیرعادی

- ایزولاسیون گالوانیک: جداسازی الکتریکی پورت از مادربرد

- فیوزهای حفاظتی: قطع خودکار در صورت افزایش جریان

- سنسورهای ولتاژ: شناسایی ولتاژ خطرناک قبل از آسیب

این فناوریها به تدریج در دستگاههای جدید پیادهسازی میشوند. اما جایگزینی تمام دستگاههای قدیمی زمانبر و پرهزینه است. بنابراین، آگاهی کاربران همچنان اهمیت دارد.

نتیجهگیری: آگاهی، بهترین دفاع

تهدیدات سختافزاری مانند USB Killer نشان میدهند که امنیت سایبری محدود به نرمافزار نیست. کاربران باید نسبت به خطرات فیزیکی نیز آگاه باشند و اقدامات احتیاطی لازم را انجام دهند.

سادهترین و مؤثرترین راهکار، عدم اتصال دستگاههای ناشناس به سیستم است. این احتیاط پایهای میتواند از زیانهای مالی و معنوی زیادی جلوگیری کند. همچنین، پشتیبانگیری منظم از اطلاعات نیز در صورت بروز هر حادثهای، زیان را کاهش میدهد.

به یاد داشته باشید که در دنیای دیجیتال امروز، امنیت در دستان شماست. با رعایت نکات ساده امنیتی، میتوانید از سیستم و اطلاعات خود در برابر تهدیدات مختلف محافظت کنید. هوشیاری و آگاهی، بهترین ابزار دفاعی شما هستند.

نظرات

0دیدگاه خود را ثبت کنید

برای ارسال نظر و مشارکت در گفتگو، لطفا وارد حساب کاربری خود شوید.